Vers un SOC unifié et proactif

Introduction

1. Pourquoi parler de « SOC moderne » ?

La notion de SOC moderne ne se limite pas à une mise à jour technologique du centre de supervision traditionnel ; elle reflète un changement profond de paradigme. Le modèle classique du SOC, centré sur le tri d’alertes dans un SIEM et leur traitement manuel, n’est plus adapté aux volumes, à la vitesse ni à la diversité des menaces actuelles. La simple capacité à détecter des événements de sécurité ne suffit plus : il s’agit désormais de réagir vite, efficacement, à grande échelle et avec une pertinence accrue.

Parler de SOC moderne, c’est reconnaître l’apparition d’un nouveau standard : des plateformes unifiées, proactives et pilotées par l’automatisation, capables d’absorber un flux massif de signaux tout en donnant du sens à chaque anomalie détectée. C’est aussi intégrer le fait que la cybersécurité ne peut plus être gérée en silo, mais doit être intimement liée aux opérations métiers, à la gouvernance de l’organisation, et aux choix stratégiques de transformation numérique.

Le SOC moderne s’impose donc comme une réponse structurelle à...

Plateformes All-in-One : la nouvelle génération de SOC

1. Une approche unifiée par les agents

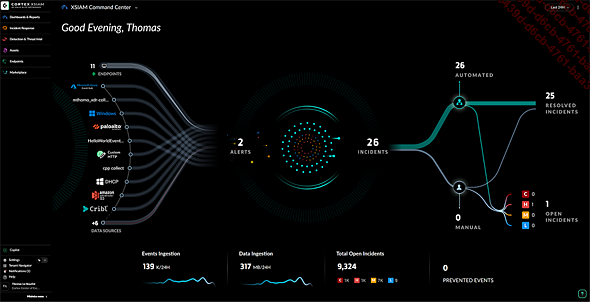

L’un des changements les plus notables dans la conception des SOC modernes est l’émergence d’une supervision centralisée et unifiée, rendue possible par le déploiement d’agents logiciels sur l’ensemble du parc informatique. Ces agents, installés sur les terminaux (postes de travail, serveurs) ou encore dans les environnements cloud, constituent le socle technique des plateformes dites « All-in-One ». Les équipements réseau et les firewalls sont généralement intégrés via des sondes passives ou des logs pour consolider la supervision dans ce socle unifié.

Cette approche tranche radicalement avec l’architecture historique des SOC, qui reposait essentiellement sur la collecte de logs, souvent dépendante de formats hétérogènes, de parsers complexes et de nombreux points de défaillance. Nous verrons que les agents offrent au contraire une vision immédiate, standardisée et profonde du système sur lequel ils sont déployés. Ils peuvent capter bien plus que des logs.

Par leur nature distribuée, ces agents permettent une mise à l’échelle rapide du SOC : le modèle réduit drastiquement le besoin d’une architecture de relais et de collecte par zone, même si des proxies ou des relais locaux restent souvent requis pour des questions de bande passante ou de sécurité périmétrique (DMZ). Le modèle devient plus agile, plus flexible, plus économe. L’homogénéité de la donnée en sortie simplifie aussi les traitements en aval, qu’il s’agisse de corrélation, de détection comportementale ou d’automatisation.

Par ailleurs, ces agents ne se limitent pas à la supervision : certains sont capables d’agir directement sur leur environnement hôte. Isolation de la machine, interruption d’un processus, blocage réseau, suppression d’un fichier suspect… Les plateformes All-in-One utilisent cette capacité pour intégrer des fonctions de réponse à incident automatisées. Cette automatisation permet d’agir immédiatement...

SOAR : la brique maîtresse du SOC moderne

1. Traitement automatique des alertes : l’objectif quotidien

Au cœur du SOC moderne, la plateforme SOAR (Security Orchestration, Automation and Response) joue un rôle fondamental : absorber le flux massif d’alertes générées quotidiennement, trier ce qui est pertinent, et engager automatiquement les premières actions de réponse. Cet objectif opérationnel - traiter rapidement, systématiquement, et sans intervention humaine les alertes les plus courantes - n’est plus un luxe, mais une nécessité.

La multiplication des sources de détection génère une quantité d’alertes souvent impossible à absorber manuellement. Le SOAR intervient en première ligne, en orchestrant l’ensemble du traitement des alertes.

Ces automatisations ne sont pas réservées aux cas complexes. Elles peuvent couvrir des cas simples, fréquents, mais chronophages : comme les procédures d’identifications des faux positifs, la réinitialisation de mots de passe, ou l’envoi de mails. Dans chacun de ces scénarios, le SOAR applique une réponse standardisée, documentée, sans mobiliser un analyste.

Le bénéfice est double : d’un côté, une réduction drastique du temps moyen de traitement (MTTR) pour les incidents les plus fréquents ; de l’autre, un recentrage des équipes humaines sur les investigations à valeur ajoutée. Le traitement automatisé devient ainsi une brique structurelle du SOC, et non un outil d’appoint.

2. Vers la fin du rôle L1 ?...

Une architecture modulaire et évolutive

1. SOC Cloud-Native, hybride ou on-prem : diversité des modèles

L’un des atouts majeurs du SOC moderne réside dans sa capacité à s’adapter aux environnements techniques des organisations. Il n’existe plus un modèle unique de SOC, mais une palette de déclinaisons possibles, en fonction des contraintes d’infrastructure, de maturité, de budget ou encore de réglementation. Le SOC devient un service personnalisable, piloté par les besoins métiers autant que par les choix technologiques.

Certaines organisations optent pour un SOC Cloud-Native, entièrement hébergé dans une plateforme SaaS. Cette option, de plus en plus répandue, permet un déploiement rapide, une maintenance minimale côté client, une évolutivité quasi-automatique et une accessibilité optimale. Ces SOC s’appuient sur des plateformes « as a Service » intégrant nativement l’ensemble des briques nécessaires : collecte, détection, orchestration, reporting, etc.

D’autres entreprises, pour des raisons de souveraineté, de confidentialité, ou d’intégration avec un SI existant complexe, choisissent une approche hybride.

Enfin, dans certains contextes spécifiques, le SOC on-premise reste privilégié.

La coexistence...

Les nouveaux piliers du SOC

Au-delà des outils et des équipes : l’émergence d’un modèle global. Le SOC moderne ne repose plus uniquement sur des briques technologiques (comme le SIEM, l’EDR ou le SOAR) ni exclusivement sur une organisation humaine structurée en niveaux ou en fonctions (analystes, architectes, CSIRT…). Ces fondations, largement explorées dans les chapitres Les outils du SOC et Les équipes du SOC, restent indispensables, mais elles ne suffisent plus à répondre aux exigences actuelles. Le contexte a changé : l’exposition est plus vaste, les flux plus complexes, les attentes plus élevées, et surtout, la cybersécurité n’est plus un sujet uniquement technique, elle est devenue un enjeu stratégique.

Face à cette transformation, six piliers structurants émergent au sein des SOC modernes. Ils définissent une nouvelle grammaire de la supervision, ancrée dans une vision plus globale, plus transverse, et plus alignée sur le business. Ce ne sont pas de simples couches supplémentaires : ils incarnent un changement de posture. Ils permettent d’assurer la cohérence, l’évolutivité, la performance et surtout la pertinence du SOC, dans un environnement numérique qui évolue plus vite que jamais.

1. Processus : l’automatisation au service de la rigueur

Le premier pilier structurant est celui des processus. Si l’outil SOAR fournit le moteur d’exécution, ce sont les processus qui définissent la cartographie des chemins possibles. L’automatisation seule ne suffit pas : elle doit s’inscrire dans une logique de gestion cohérente, reproductible et documentée des incidents. Cela passe par l’intégration profonde du SOC aux outils ticketing, aux systèmes de gestion des vulnérabilités, ou encore aux portails métiers internes.

Un processus bien défini permet :

-

Une meilleure priorisation des alertes et des efforts.

-

Une traçabilité claire des actions menées.

-

Une capacité de reporting cohérente (KPI, SLA).

-

Une capitalisation sur l’expérience par l’amélioration continue.

Les playbooks du SOAR sont donc l’expression technique de ces processus...

Conclusion

1. Le SOC n’est plus un centre de supervision, mais un centre de réaction

Historiquement, le Security Operations Center (SOC) était vu principalement comme un poste d’observation. Son rôle se concentrait essentiellement sur la collecte de données, la supervision de flux d’événements, et la génération d’alertes que les analystes traitaient ensuite manuellement. Cette approche, bien que pertinente à une époque où les attaques étaient moins nombreuses et les environnements plus simples, se heurte aujourd’hui aux limites induites par le volume et la sophistication croissante des menaces.

Le SOC moderne, tel que décrit tout au long de ce chapitre, rompt radicalement avec cette logique. La supervision n’est plus une finalité en soi : elle devient une étape préalable à l’action rapide et précise. La simple détection ne suffit plus ; ce qui importe désormais est la vitesse à laquelle une organisation est capable de réagir à une menace identifiée. L’objectif est clair : lorsque c’est possible, bloquer une attaque avant qu’elle n’ait lieu, sinon réduire autant que possible le délai entre la détection et la réponse (Mean Time To Respond - MTTR), limitant ainsi l’impact réel des cyberattaques...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations