Énoncé 1 : Présentation des concepts réseau

Introduction

Durée : 5 heures 10

Mots-clés

configuration IP, accès internet, historique, ISO, services réseau, notions sur les réseaux, RAID 5, équilibre de charge, Windows Server 2022, services web, test de connectivité.

Objectif

Il s’agit de vous permettre d’acquérir les notions liées au réseau : historique du réseau, protocoles et applicatifs dans des environnements clients/serveurs, concepts liés à la sécurité, la protection et la virtualisation.

Vous mettrez en œuvre un environnement virtuel complet, impliquant un serveur Windows 2022 64 bits et un ordinateur Linux CentOS Stream 9. Cet environnement sera utilisé dans les chapitres suivants pour réaliser beaucoup d’opérations concrètes.

Ces exercices correspondent au chapitre Présentation des concepts réseau du livre Réseaux informatiques - Notions fondamentales dans la collection Ressources Informatiques aux Éditions ENI.

Matériel à prévoir

Vous devez disposer d’un ordinateur d’au moins 8 Go de mémoire vive (RAM) équipé d’un système d’exploitation Windows (idéalement Windows 10 ou 11) disposant d’au moins 50 Go d’espace disque disponible. Il vous faut également un accès internet pour vous permettre...

Prérequis

Pour valider les prérequis nécessaires, avant d’aborder les exercices, répondez aux questions ci-après :

|

1. |

Précisez, dans la liste ci-dessous, ce qui ne constitue pas un système d’exploitation : |

|

|

|

a. |

Windows |

|

|

b. |

Unix |

|

|

c. |

SMTP |

|

|

d. |

Linux |

|

|

e. |

Novell |

|

|

f. |

DOS |

|

2. |

Citez trois exemples de systèmes de fichiers : |

|

|

|

…........................................................................................................................ |

|

|

|

…........................................................................................................................ |

|

|

3. |

Précisez, dans la liste ci-dessous, les éléments associés à un environnement d’impression : |

|

|

|

a. |

File d’attente |

|

|

b. |

Périphérique d’impression |

|

|

c. |

Carte SCSI |

|

|

d. |

Pilote |

|

|

e. |

Câble réseau |

|

4. |

Quelles affirmations parmi les suivantes sont vérifiées ? |

|

|

|

a. |

Un fichier peut être associé à un document de travail d’un utilisateur. |

|

|

b. |

Un répertoire ou dossier permet d’organiser les informations de manière structurée et arborescente sur un disque dur. |

|

|

c. |

La lettre associée à un disque dur sur un PC est généralement X: ou Y:. |

|

|

d. |

Un système de fichiers permet de définir une classification systématique des documents dans un répertoire. |

|

5. |

À propos de la connectique utilisée ou qui était utilisée sur un ordinateur personnel, précisez quelles affirmations parmi les suivantes sont... | |

Énoncé 1.1 Historique

Durée estimative : 10 minutes

|

1. |

Complétez les phrases ci-dessous avec les mots manquants : |

|

|

|

a. |

ARPANET est le premier réseau à …................... |

|

|

b. |

L’origine du nom Internet provient du protocole …........................ |

|

|

c. |

…................. a permis aux sources de TCP/IP d’être diffusées dans le monde entier. |

|

|

d. |

La notion d’............... est surtout apparue avec le PC XT d’IBM. |

|

2. |

Précisez ci-dessous la signification des acronymes proposés : |

|

|

|

a. |

ARPANET : …............... |

|

|

b. |

PC : …......................... |

|

|

c. |

BSD : …....................... |

|

|

d. |

TCP : …....................... |

|

|

e. |

IP : ….......................... |

|

|

f. |

ISO : …........................ |

|

3. |

Utilisez votre accès internet pour répondre aux questions proposées sur l’ISO : |

|

|

|

a. |

Qu’est-ce qu’un comité membre de l’ISO ? |

|

|

b. |

Combien d’organismes peuvent être admis par pays ? |

|

|

c. |

Quelles sont les trois catégories de membres ? |

|

|

|

…................................................................................................................. |

|

|

|

….................................................................................................................... |

Énoncé 1.2 Rencontre avec les réseaux informatiques

Durée estimative : 30 minutes

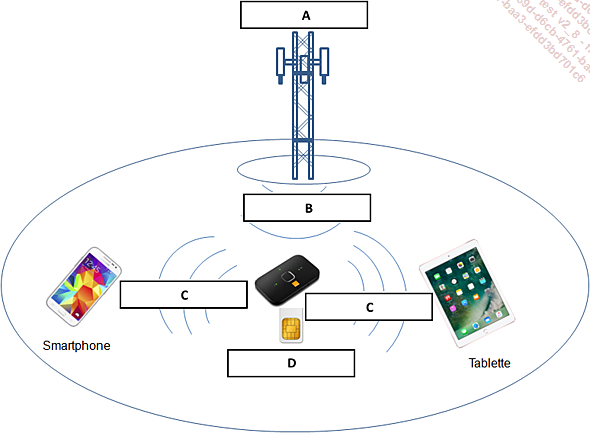

Précisez dans chacune des situations les composants qui sont mis en jeu dans la connectivité réseau en trouvant les bonnes correspondances avec les étiquettes proposées :

|

1. |

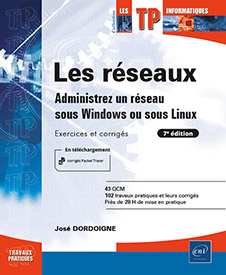

Connexion téléphonie mobile  |

|

|

|

Choisissez les étiquettes parmi les suivantes : [1] Carte SIM [2] Carte Bluetooth [3] Connexion Bluetooth [4] Connexion Wi-Fi [5] Connexion 4G/5G [6] Antenne 4G/5G [7] Antenne Wi-Fi [8] Antenne Bluetooth |

|

|

|

Étiquettes proposées : |

|

|

|

A. |

|

|

|

B. |

|

|

|

C. |

|

|

2. |

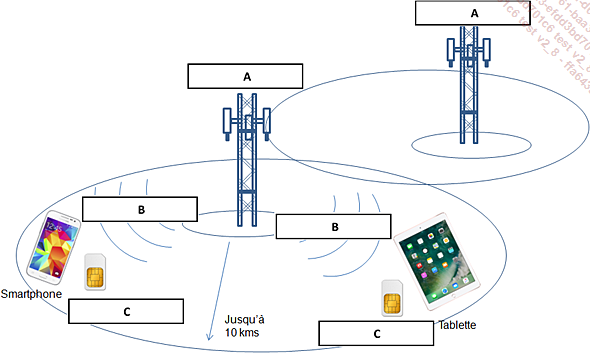

Connexion Wi-Fi à domicile  Choisissez les étiquettes parmi les suivantes : [1] Connexion Bluetooth [2] Connexion Wi-Fi [3] Connexion 4G/5G [4] Antenne Bluetooth [5] Point d’accès Wi-Fi [6] Antenne 4G/5G |

|

|

|

Étiquettes proposées : |

|

|

|

A. |

|

|

|

B. |

|

|

3. |

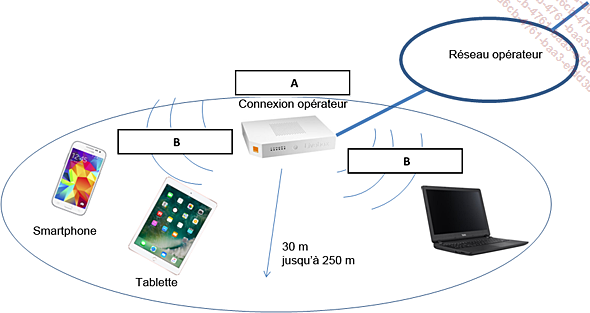

Connexion Wi-Fi publique  Choisissez les étiquettes parmi les suivantes : [1] Connexion Bluetooth [2] Connexion Wi-Fi [3] Connexion 4G/5G [4] Antenne Bluetooth [5] Point d’accès Wi-Fi [6] Antenne 4G/5G |

|

|

|

Étiquettes proposées : |

|

|

|

A. |

|

|

|

B. |

|

|

4. |

Connexion Wi-Fi à partir d’une connexion 4G/5G partagée  Choisissez les étiquettes parmi les suivantes : [1] Connexion Wi-Fi [2] Connexion 4G/5G [3] Point d’accès Wi-Fi [4] Antenne 4G/5G [5] Carte SIM [6] Carte Wi-Fi |

|

|

|

Étiquettes proposées : |

|

|

|

A. |

|

|

|

B. |

|

|

|

C. |

|

|

|

D. |

|

|

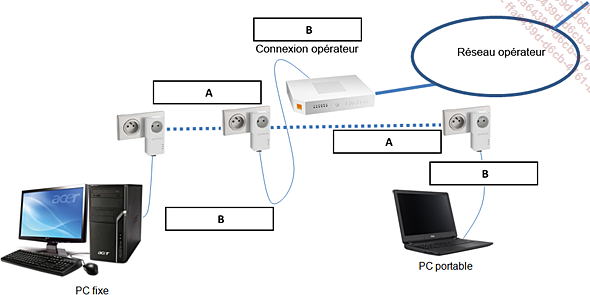

5. |

Connexion filaire par courant porteur (CPL)  Choisissez les étiquettes parmi les suivantes : [1] Connexion Wi-Fi [2] Connexion 4G/5G [3] Connexion Ethernet [4] Connexion CPL [5] Point d’accès Wi-Fi [6] Antenne 4G/5G |

|

|

|

Étiquettes proposées : |

|

|

|

A. |

|

|

|

B. |

|

|

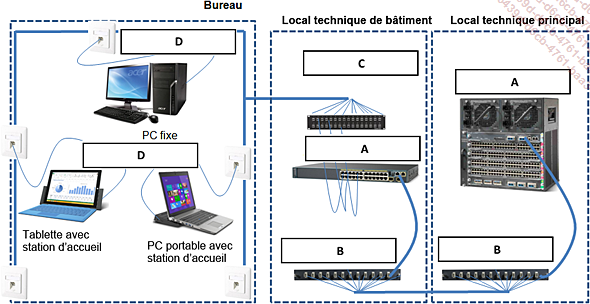

6. |

Connexion filaire dans un contexte entreprise  Choisissez les étiquettes parmi les suivantes : [1] Connexion Ethernet [2] Connexion CPL [3] Bandeau de brassage cuivre [4] Bandeau de brassage optique [5] Commutateur Ethernet |

|

|

|

Étiquettes proposées : |

|

|

|

A. |

|

|

|

B. |

|

|

|

C. |

|

|

|

D. |

|

|

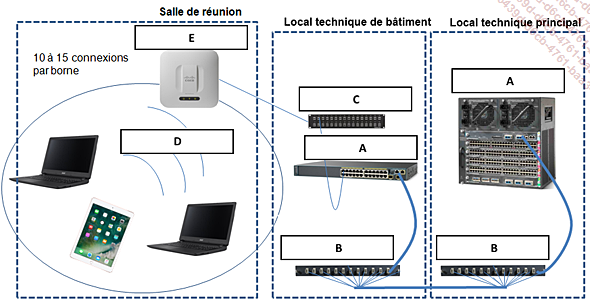

7. |

Connexion sans fil dans un contexte entreprise  Choisissez les étiquettes parmi les suivantes : [1] Connexion Ethernet... | |

Énoncé 1.3 Typologie de périphériques

Durée estimative : 5 minutes

Identifiez les périphériques ci-dessous.

Précisez pour chacun d’entre eux leur type, ainsi que les systèmes d’exploitation utilisés :

|

1. |

Typologie de périphériques  |

|

|

|

Précisez les typologies de périphériques utilisés pour chacun des périphériques présentés, parmi les choix suivants : [1] Smartphone [2] Tablette [3] PC portable [4] PC fixe |

|

|

|

Étiquettes proposées : |

|

|

|

A. |

|

|

|

B. |

|

|

|

C. |

|

|

|

D. |

|

|

|

E. |

|

|

|

F. |

|

|

|

G. |

|

|

|

H. |

|

|

2. |

Précisez les systèmes d’exploitation associés à ces périphériques (il peut y avoir plusieurs réponses) : [1] Apple (iOS, Mac OS) [2] Android [3] Linux [4] Microsoft Windows |

|

|

|

Étiquettes proposées : |

|

|

|

A. |

|

|

|

B. |

|

|

|

C. |

|

|

|

D. |

|

|

|

E. |

|

|

|

F. |

|

|

|

G. |

|

|

|

H. |

|

Énoncé 1.4 Définitions liées à la technologie des réseaux

Durée estimative : 15 minutes

Expliquez le rôle de chacun des protocoles ou systèmes suivants :

-

File Transfer Protocol

…................................................................................................................................

…................................................................................................................................

-

Server Message Block

…................................................................................................................................

…................................................................................................................................

-

Network File System

…................................................................................................................................

…................................................................................................................................

-

Distributed File System

…................................................................................................................................

…................................................................................................................................

-

HyperText Transfer Protocol

…...................................................................................................................................

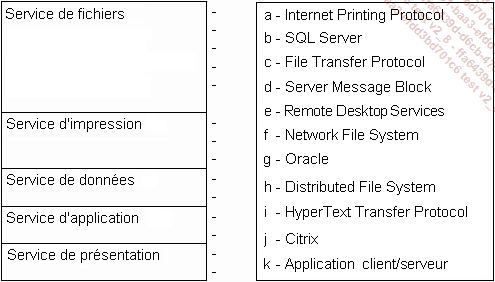

Énoncé 1.5 Association de technologies aux services réseau

Durée estimative : 5 minutes

Mettez en concordance les éléments ci-dessous : (Un élément du tableau de droite peut appartenir à plusieurs services)

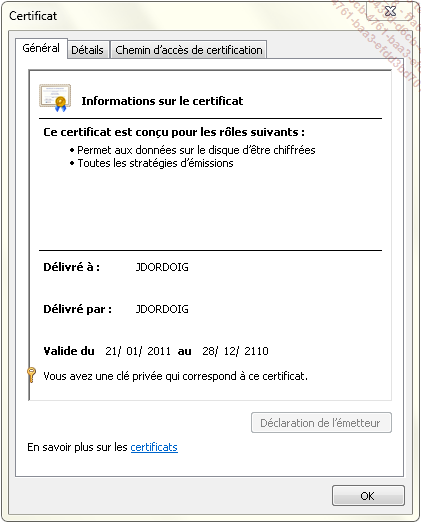

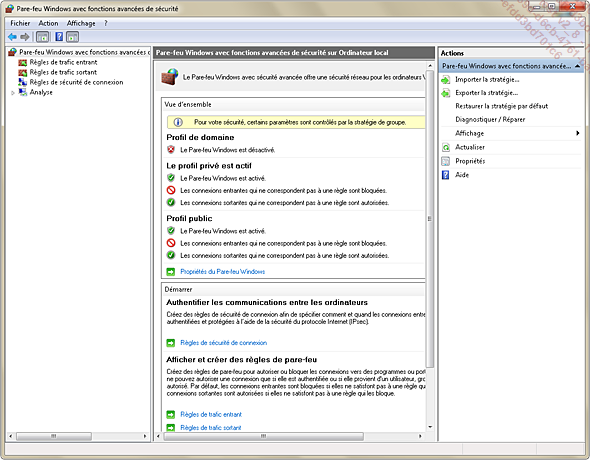

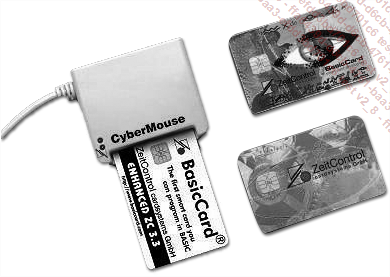

Énoncé 1.6 Définitions de termes liés à la protection des systèmes et réseaux

Durée estimative : 10 minutes

Définissez les termes suivants :

-

Authenticité

…................................................................................................................................

…................................................................................................................................

-

Carte à puce

…................................................................................................................................

…................................................................................................................................

-

Chiffrement des données locales

…................................................................................................................................

…................................................................................................................................

-

Confidentialité des échanges

…................................................................................................................................

…................................................................................................................................

-

Confidentialité locale

…...................................................................................................................................

Énoncé 1.7 Association de termes liés à la protection des systèmes et réseaux

Durée estimative : 10 minutes

Associez à chacune des notions du premier tableau le terme correspondant (du second tableau).

Notions

|

Authenticité |

Sécurité au niveau utilisateur |

Onduleur |

|

IPsec |

Confidentialité locale |

Confidentialité des échanges |

|

Notion de pare-feu |

Sécurité au niveau ressource |

|

|

Carte à puce |

Sauvegarde des données |

Termes

|

AH et ESP |

Certificat |

Clé privée |

|

EFS |

Liste de contrôle d’accès |

Mot de passe par ressource |

|

Périphérique à bande |

Ports bien connus |

Tunnel |

|

UPS |

Remplissez le tableau ci-dessous :

|

Notion |

Terme |

|

|

Sécurité au niveau utilisateur |

|

|

|

Onduleur |

|

|

|

IPsec |

|

|

|

Confidentialité des échanges |

|

|

|

Confidentialité locale |

|

|

|

Authenticité |

|

|

|

Sauvegarde des données |

|

|

|

Notion de pare-feu |

|

|

|

Sécurité au niveau ressource |

|

|

|

Carte à puce |

|

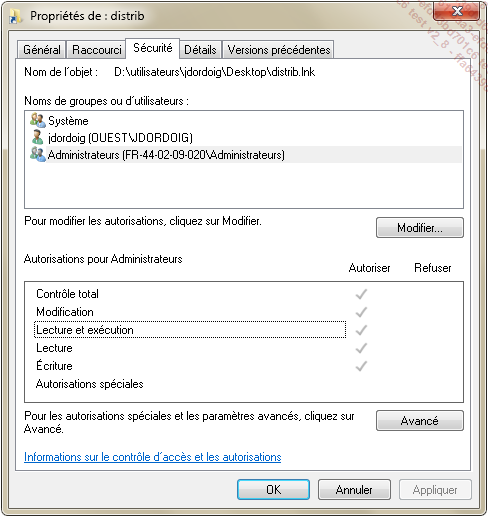

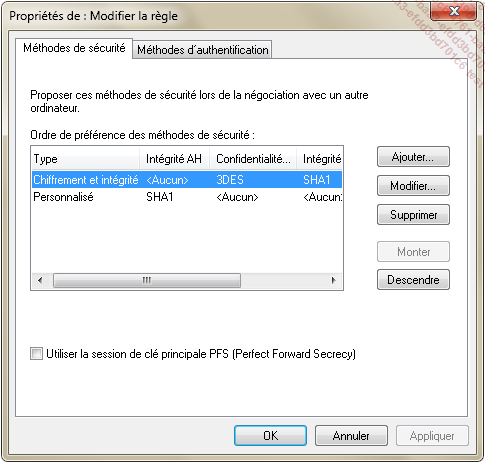

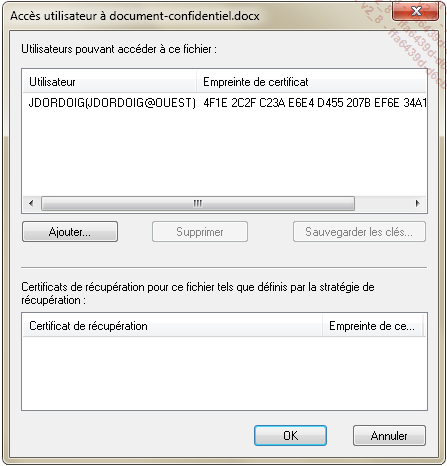

Énoncé 1.8 Association d’images liées à la protection des systèmes et réseaux

Durée estimative : 10 minutes

Associez chacun des termes suivants à l’image correspondante :

|

|

|

|

|

|

|

|

|

|

|

a. |

|

|

b. |

|

|

c. |

|

|

d. |

|

|

e. |

|

|

f. |

|

|

g. |

|

|

h. |

|

|

i. |

|

|

j. |

|

Énoncé 1.9 Tolérance de panne et niveaux RAID

Durée estimative : 15 minutes

L’exercice suivant consiste à effectuer les calculs tels que le ferait un sous-système RAID 5. L’objectif est de mieux comprendre comment cela fonctionne.

Soit les données suivantes, à écrire sur un agrégat par bandes avec parité constituée de 6 disques : FF 16 27 39 A2 - 17 47 12 BD E3 - 89 C4 38 62 8C.

Nous considérons que les bandes sont constituées d’un seul octet par disque et que la première bande utilise le sixième disque (disque 5) pour stocker la parité. La deuxième bande a sa parité stockée sur le premier, la troisième bande sur le deuxième, etc.

|

1. |

Sachant que chaque disque comporte 500 Go d’espace disponible, quelle est la capacité totale de ce sous-système RAID 5 ? |

|

|

…....................................................................................................................... |

|

2. |

Déterminez les trois bandes qui seront écrites sur les 6 disques : |

|

|

Disque 0 |

Disque 1 |

Disque 2 |

Disque 3 |

Disque 4 |

Disque 5 |

|

Bande 0 |

|

|

|

|

|

|

|

Bande 1 |

|

|

|

|

|

|

|

Bande 2 |

|

|

|

|

|

|

|

3. |

Calculez la parité associée à chaque bande. |

|

|

….......................................................................................................................... |

Énoncé 1.10 Concepts sur la virtualisation

Durée estimative : 15 minutes

|

1. |

Concernant la virtualisation de session, identifiez parmi les assertions ci-dessous celles qui sont vérifiées : |

|

|

|

a. |

L’application s’affiche sur le poste de travail. |

|

|

b. |

L’application s’affiche sur le serveur. |

|

|

c. |

L’application s’exécute sur le poste de travail. |

|

|

d. |

L’application s’exécute sur le serveur. |

|

|

e. |

Chaque utilisateur dispose d’un contexte d’exécution partagé avec d’autres utilisateurs sur un même système d’exploitation côté poste de travail. |

|

|

f. |

Chaque utilisateur dispose d’un contexte d’exécution partagé avec d’autres utilisateurs sur un même système d’exploitation côté serveur. |

|

|

g. |

Chaque utilisateur dispose de son propre système d’exploitation dans un contexte d’exécution non partagé avec d’autres utilisateurs. |

|

|

h. |

Une coupure réseau a nécessairement une incidence sur le bon fonctionnement. |

|

2. |

Concernant la virtualisation de système d’exploitation, identifiez parmi les assertions ci-dessous celles qui sont en général vérifiées : |

|

|

|

a. |

Plusieurs utilisateurs peuvent exécuter simultanément des applications sur le même système d’exploitation. |

|

|

b. |

Tout se passe comme si un utilisateur disposait d’un poste physique dédié. |

|

|

c. |

La machine virtuelle peut être mise à disposition sur le réseau. |

|

|

d. |

La machine virtuelle est nécessairement locale au poste de travail (stockée physiquement localement) sur lequel l’utilisateur est connecté. |

|

3. |

Concernant la virtualisation d’application, quelles assertions sont vérifiées parmi celles ci-dessous : |

|

|

|

a. |

L’application s’exécute sur le serveur. |

|

|

b. |

L’application s’exécute sur le poste de travail. |

|

|

c. |

L’application peut être diffusée en utilisant des protocoles de streaming. |

|

|

d. |

L’application peut être mise en cache localement. |

|

|

e. |

Une coupure réseau a nécessairement une incidence sur le bon fonctionnement.... |

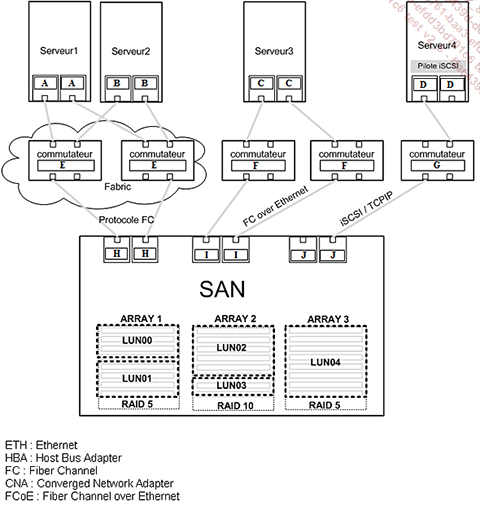

Énoncé 1.11 Types d’accès à un SAN

Durée estimative : 5 minutes

L’objectif de cet exercice est d’identifier les composants mis en œuvre dans les différents types d’accès au SAN.

Vous devez trouver quels composants correspondent aux étiquettes ci-dessous :

A, B, C, D sont choisis parmi les mots-clés suivants : ETH, CNA, HBA

E, F, G sont choisis parmi les mots-clés suivants : FCoE, Ethernet, FC

H, I, J sont choisis parmi les mots-clés suivants : ETH, FC, CNA

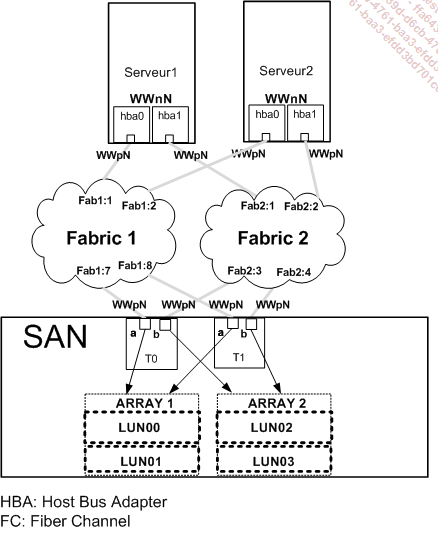

Énoncé 1.12 Chemins d’accès FC

Durée estimative : 15 minutes

L’objectif de cet exercice est de définir les chemins d’accès au SAN.

Énumérer les chemins existants.

Installation de systèmes d’exploitation virtualisés

Vous devez, pour pouvoir réaliser les TP de ce livre, disposer d’un minimum de ressources. Pour la réalisation de ces manipulations, nous sommes partis sur les hypothèses suivantes :

Vous disposez d’un ordinateur Windows 10 (minimum) 64 bits disposant d’au moins 8 Go de mémoire vive et 50 Go d’espace disque.

Nous installerons tout d’abord un outil de gestion de la virtualisation Oracle VirtualBox.

Nous créerons deux machines virtuelles :

-

L’une exécutant le système d’exploitation Windows Server 2022 nécessitant 4 Go de RAM.

-

L’autre exécutant un système d’exploitation Linux CentOS (avec 2 Go de RAM).

Nous procéderons ensuite à des exercices de configuration pour permettre aux deux ordinateurs virtuels de communiquer l’un avec l’autre.

Énoncé 1.13 Téléchargement de VirtualBox

Durée estimative : 20 minutes

Téléchargez la dernière version de VirtualBox.

Indice

Utilisez les mots-clés suivants pour trouver plus facilement le lien internet correspondant :Oracle VirtualBox télécharger.

Énoncé 1.14 Installation de VirtualBox

Durée estimative : 5 minutes

Effectuez une installation par défaut de VirtualBox.

Énoncé 1.15 Téléchargement d’une version d’évaluation de Windows Server 2022

Durée estimative : 40 minutes

Téléchargez une version d’évaluation de Windows Server 2022.

Indices

Utilisez les mots-clés suivants pour trouver plus facilement le lien internet : Windows Server 2022 téléchargement évaluation.

Créez un compte Microsoft, si vous n’en disposez pas encore, pour télécharger l’ISO.

Énoncé 1.16 Téléchargement d’une version de Linux CentOS

Durée estimative : 10 minutes

Téléchargez la version CentOS Stream 9.

Indice

Utilisez les mots-clés suivants pour trouver plus facilement le lien internet : Linux CentOS téléchargement.

Énoncé 1.17 Création d’une machine virtuelle Linux

Durée estimative : 5 minutes

Créez une machine virtuelle avec les caractéristiques suivantes :

-

Nom : CentOS

-

Type : Linux

-

Version : Red Hat (64 bits)

-

RAM : 2048 Mo

-

Nouveau disque dur de 16 Go au format VDI dynamiquement alloué.

Énoncé 1.18 Installation de Linux

Durée estimative : 20 minutes

Effectuez une installation de Linux à partir de la machine virtuelle que vous venez de créer avec les caractéristiques suivantes :

-

Disque de démarrage : ISO de la CentOS

-

Ignorer le test du média

-

Choisir le disque avec les options par défaut

-

Type d’installation : Remplacement du système existant

-

Installer une interface graphique : Bureau GNOME

-

Choisir les composants suivants : Applications GNOME, Applications internet, Suite de bureautique et productivité

-

Choisir un mot de passe pour root

-

Créer un utilisateur standard

-

Activer le réseau

-

Définir le nom d’hôte : centos.maison.com

-

Activer la licence

Énoncé 1.19 Création d’une machine virtuelle Windows Server 2022

Durée estimative : 5 minutes

Créez une machine virtuelle avec les caractéristiques suivantes :

-

Nom : Win2k22

-

Type : Microsoft Windows

-

Version : Windows Server 2022 (64 bits)

-

RAM : 2048 Mo

-

Nouveau disque dur de 64 Go au format VDI dynamiquement alloué.

Énoncé 1.20 Installation de Windows Server 2022

Durée estimative : 60 minutes

Effectuez une installation de Windows à partir de la machine virtuelle que vous venez de créer avec les caractéristiques suivantes :

Disque de démarrage : ISO de Windows Server 2022

Version : Standard avec interface graphique (Expérience utilisateur)

Choisissez le type d’installation personnalisé

Définissez un mot de passe pour le compte Administrateur

Depuis le Gestionnaire de serveur, notez les paramètres définis :

Nom de l’ordinateur ______________

Groupe de travail ________________

Pare-feu Windows _______________

Gestion à distance _______________

Bureau à distance _______________

Association de cartes réseau ________________

Ethernet ________________

À partir d’une invite de commandes, observez la configuration IP et le nom d’hôte de l’ordinateur.

Adresse IPv4 ________________

Adresse IPv6 fe80::__ __:__ __:__ __:__ __

Nom d’hôte ________________

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations