Mise en place du laboratoire

Installation de la plateforme

La plateforme est une machine virtuelle qui vous offre la possibilité d’accomplir les exercices présentés dans ce livre. Elle repose sur la distribution Kali GNU/Linux et l’utilisation du logiciel de virtualisation VirtualBox. Cette approche permet de lancer la plateforme depuis le système d’exploitation principal (appelé machine hôte) à tout moment, et même de réinitialiser la machine virtuelle au besoin.

1. Installation de VirtualBox

Procurez-vous VirtualBox en téléchargeant le logiciel à partir du site https://www.virtualbox.org/wiki/Downloads, en choisissant la version adaptée à votre système d’exploitation.

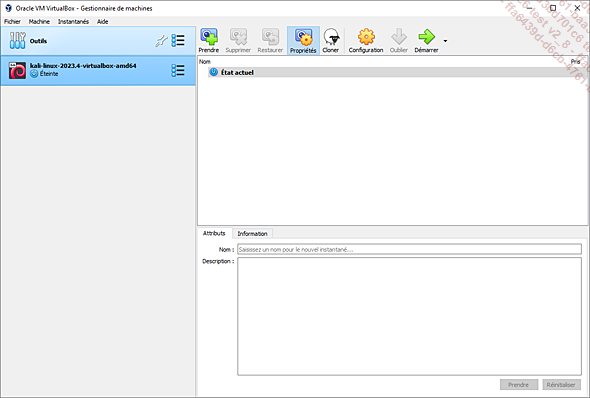

Suivez la procédure d’installation jusqu’à l’obtention de la fenêtre suivante.

2. Installation de la machine virtuelle

Récupérez l’image de la machine virtuelle destinée à VirtualBox en accédant à la page https://www.kali.org/get-kali/#kali-virtual-machines.

Une fois le téléchargement terminé, dézippez l’archive dans le répertoire de votre choix (vous pouvez utiliser l’utilitaire 7zip disponible en téléchargement sur internet si nécessaire).

Depuis VirtualBox, cliquez sur Machine puis Ajouter. Sélectionnez le fichier correspondant à l’image Kali, dont l’extension est .vbox.

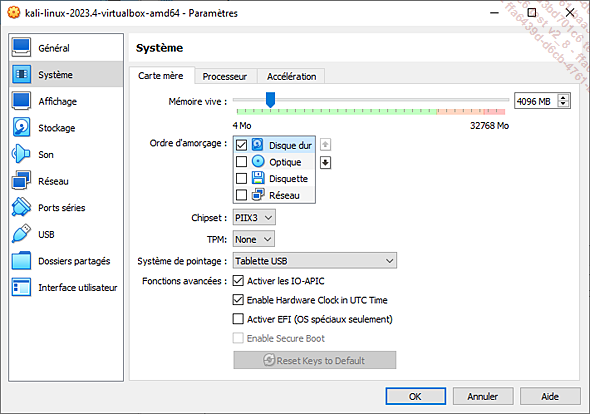

Depuis le menu de gauche, effectuez un clic droit sur la machine virtuelle, puis allez dans le menu Configuration.

Dans le menu Système, allouez 4 096 MB, de mémoire vive si votre machine le permet, si vous ignorez la signification de ce paramètre, laissez les valeurs renseignées par défaut.

Dans le menu Réseau, sélectionnez l’onglet Adapter 2, puis renseignez les valeurs ci-dessous. Enfin...

Installation des outils d’attaque

En ce qui concerne les phases offensives, à savoir découverte et exploitation des vulnérabilités, il est plus réaliste de les effectuer à partir de la machine hôte, et non directement depuis la machine virtuelle.

Effectuer les attaques depuis la machine virtuelle est tout de même concevable, mais certaines exploitations de vulnérabilités n’ont réellement de sens que dans cette configuration.

Les manipulations à suivre sont donc à effectuer sur votre machine hôte.

1. Tester la connectivité entre les machines

La machine virtuelle a déjà été configurée pour être accessible depuis votre machine hôte grâce à un réseau privé, seule votre machine peut accéder aux exercices.

Sur la machine virtuelle, tapez la commande ip -a afin de récupérer l’adresse IP à utiliser.

L’adresse IP à utiliser pour accéder à la machine virtuelle depuis la machine hôte est celle de l’interface nommée eth1, soit 192.168.56.104 dans l’exemple ci-dessous.

Cette adresse est susceptible de changer si la machine virtuelle est stoppée ou redémarrée. L’adresse IP utilisée dans la suite de cet ouvrage est 192.168.56.122.

Testez la connectivité en accédant à l’adresse http://192.168.56.104/Livre-Securite-applications-web-Strategies-offensives-defensives/index.php depuis votre navigateur, sur la machine hôte, afin d’accéder à la page d’accueil de l’application vulnérable contenant les exercices (adaptez l’adresse IP si nécessaire).

2. Installation du proxy Burp Suite

Burp Suite est une application pouvant être utilisée lors des différents tests de sécurité d’une application web. Elle est composée d’un ensemble d’outils, tels qu’un proxy web, un outil d’intrusion (Intruder), un répéteur de requêtes...

Résolution des exercices

Les chapitres Les principales vulnérabilités web et Autres vulnérabilités applicatives détaillent les vulnérabilités étudiées à travers des exemples visant à améliorer la compréhension de leur fonctionnement et à mettre en évidence les impacts et risques associés. Certaines vulnérabilités sont associées à un ou plusieurs exercices, accompagnés d’une sous-section intitulée Un peu de pratique, qui vous encourage à passer à l’étape de manipulation.

Les chemins indiqués dans les corrections des différents exercices peuvent légèrement varier selon la configuration du serveur web.

Chaque exercice, accessible via le menu déroulant à gauche, correspond à un cas d’exploitation d’une vulnérabilité en particulier. En effet, il n’est pas rare qu’une vulnérabilité ne soit pas exploitable de la même façon en fonction de l’application ou de sa configuration. De plus, les attaquants peuvent rechercher des objectifs différents pouvant mener à des motifs d’attaques variés.

1. Comment aborder les exercices pratiques

Que faire lorsque vous arrivez sur une sous-section Un peu de pratique ?

L’un des buts de ce livre est de ne pas se concentrer exclusivement...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations