Hacking des réseaux sans fil

Prérequis et objectifs

1. Prérequis

Ce chapitre s’inscrit dans la continuité des notions abordées dans les chapitres précédents. Une compréhension générale des architectures réseau, du modèle OSI, des protocoles TCP/IP ainsi que des principes de base du chiffrement est utile pour en appréhender pleinement le contenu. Toutefois, les éléments techniques nécessaires à la progression seront rappelés ou expliqués lorsque cela s’avère nécessaire. L’utilisation d’un environnement Linux orienté sécurité, comme Kali, est recommandée pour reproduire les démonstrations.

2. Objectifs

Ce chapitre présente les technologies sans fil et leurs faiblesses dans une perspective offensive pour la certification CEH. Il expose les principes de fonctionnement des réseaux Wi-Fi, les modes d’authentification, les standards de chiffrement et les techniques permettant de compromettre la confidentialité ou l’intégrité des communications. L’ensemble des attaques les plus courantes, de la découverte de réseaux à la capture de handshakes, en passant par la mise en place de points d’accès malveillants, est abordé avec des exemples pratiques et des outils de référence. Les menaces spécifiques...

Architecture et terminologie des réseaux sans fil

1. Bases des réseaux sans fil

Un réseau sans fil repose sur la transmission d’informations via des ondes électromagnétiques, ce qui le distingue fondamentalement des réseaux filaires où les données transitent dans un support physique dédié. Cette absence de support matériel dans la couche physique, si elle favorise la mobilité et la simplicité de déploiement, constitue également le principal vecteur de vulnérabilités. Toute communication radio peut, en théorie, être interceptée par un appareil équipé d’un récepteur adéquat et situé dans la zone de couverture. La sécurité d’un réseau sans fil repose donc sur des mécanismes applicables au niveau logique (authentification, chiffrement, segmentation) plutôt qu’au niveau physique.

Les communications Wi-Fi sont basées sur la norme IEEE 802.11, qui spécifie les caractéristiques techniques des couches physique et liaison de données dans un environnement sans fil. À l’instar des réseaux Ethernet, ces communications s’organisent autour de trames, mais ici, la nature partagée et volatile du canal oblige les équipements à intégrer des mécanismes d’accès au média (Media Access Control) sophistiqués, notamment l’algorithme CSMA/CA (Carrier Sense Multiple Access with Collision Avoidance), destiné à réduire les collisions entre trames dans l’environnement radio.

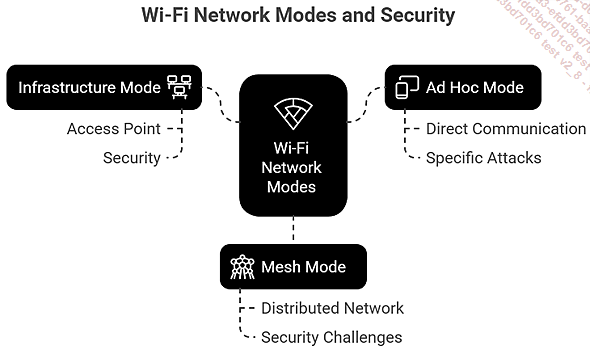

2. Modes de fonctionnement : infrastructure et ad hoc

Les réseaux Wi-Fi peuvent fonctionner selon deux modes principaux, qui influencent directement la topologie du réseau et les vecteurs d’attaque potentiels.

Le mode infrastructure est de loin le plus courant. Dans ce modèle, les équipements clients (ordinateurs portables, smartphones, objets connectés) communiquent uniquement avec un point d’accès (Access Point, ou AP), qui agit comme une passerelle vers le reste du réseau local...

Normes et protocoles Wi-Fi

1. Norme IEEE 802.11

Le fonctionnement des réseaux sans fil est défini par une famille de normes techniques regroupées sous l’intitulé IEEE 802.11. Développées par l’Institute of Electrical and Electronics Engineers (IEEE), ces spécifications encadrent les couches physique (transmission radio) et liaison de données (accès au média, encapsulation, etc.) dans les réseaux Wi-Fi. La première version a été ratifiée en 1997, mais n’a connu qu’une adoption limitée en raison de débits très faibles. Les évolutions suivantes, publiées sous la forme d’amendements (par exemple 802.11b, 802.11g), ont progressivement amélioré les performances et la fiabilité, rendant le Wi-Fi accessible au grand public comme aux environnements professionnels.

Les mises à jour successives ont introduit des nouveautés significatives en matière de débit, de portée, de robustesse du signal et de sécurité. Chaque nouvelle version vise à améliorer l’efficacité spectrale, à optimiser l’usage des bandes de fréquences disponibles et à s’adapter aux usages contemporains, comme le streaming, la visioconférence, ou l’Internet des objets. En 2025, les normes les plus répandues dans les infrastructures récentes sont 802.11ac (Wi-Fi 5), 802.11ax (Wi-Fi 6 et 6E) et, dans une moindre mesure mais en progression rapide, 802.11be, désignée commercialement comme Wi-Fi 7.

2. Cadres techniques des principales versions Wi-Fi

La norme 802.11n, introduite en 2009 puis 802.11ac en 2013, a marqué un tournant majeur avec...

Authentification et chiffrement dans les réseaux sans fil

1. Processus d’association et d’authentification

Lorsqu’un terminal souhaite rejoindre un réseau sans fil, plusieurs étapes se déroulent avant qu’il puisse accéder à Internet ou à des ressources internes. Ces étapes, bien que souvent transparentes pour l’utilisateur, forment la base du fonctionnement sécurisé (ou non) du Wi-Fi. La première est l’association, qui correspond à la connexion physique entre l’équipement et le point d’accès. C’est à ce moment que le terminal choisit le réseau auquel il souhaite se connecter et établit une liaison radio avec celui-ci. L’association ne garantit aucunement l’accès au réseau ; elle ne fait que poser la connexion de base, sans vérification d’identité.

S’ensuit l’étape de l’authentification, dont le rôle est de vérifier que le client est bien autorisé à se connecter. L’authentification peut prendre plusieurs formes, de la plus simple à la plus robuste. Dans les réseaux non sécurisés, elle est inexistante, et n’importe quel terminal situé dans la portée du signal peut s’associer librement. Dans les réseaux protégés, l’authentification repose généralement sur une clé ou sur une méthode de vérification centralisée, selon le niveau de sécurité attendu.

Il est important de distinguer clairement ces deux phases. L’association est une étape technique, nécessaire à toute communication radio. L’authentification, elle, est une étape logique, censée empêcher un accès non autorisé. Une erreur dans la configuration de l’un ou de l’autre peut créer une faille : par exemple, un point d’accès mal configuré pourrait permettre l’association même sans authentification, exposant ainsi certaines fonctions réseau involontairement (DHCP ouvert, portail captif mal filtré, VLAN invité mal cloisonné).

2. Authentification par clé partagée...

Découverte des réseaux sans fil

Dans un réseau Wi-Fi, la toute première étape d’une attaque ou d’un audit consiste à identifier les réseaux sans fil présents dans l’environnement. Cette phase s’appelle la découverte ou reconnaissance. Elle permet de collecter des informations utiles sur les points d’accès, sur les clients connectés, et sur les paramètres techniques visibles d’un réseau. Elle se déroule en amont de toute tentative d’intrusion ou d’analyse plus poussée. Dans le contexte de la certification CEH, cette phase est aussi importante que les scans réseau sur les infrastructures filaires.

Les réseaux Wi-Fi communiquent en permanence par ondes radio. Ces échanges ne sont pas visibles à l’œil nu, mais un attaquant équipé du bon matériel peut écouter ces signaux sans se connecter au réseau. L’idée est donc d’utiliser un outil ou une interface Wi-Fi spéciale pour écouter les transmissions (ce qu’on appelle le monitoring passif) et repérer les réseaux accessibles depuis l’endroit où l’on se trouve.

Tous les points d’accès diffusent régulièrement des trames de type beacon, des messages qui annoncent l’existence du réseau. Ces messages contiennent, entre autres, le nom du réseau (le SSID), les méthodes de sécurité utilisées, le canal radio sur lequel se trouvent les communications, et d’autres paramètres techniques comme le support ou non du WPS. Ces trames sont diffusées en clair et peuvent être interceptées sans que le point d’accès s’en aperçoive. C’est ce qui rend la phase...

Techniques d’attaque sur les réseaux Wi-Fi

1. Attaques de désauthentification

L’une des premières attaques étudiées dans le cadre des tests Wi-Fi est l’attaque de désauthentification. Comme expliqué brièvement un peu avant dans ce chapitre, elle consiste à envoyer, de manière ciblée, des messages de déconnexion à un ou plusieurs clients d’un réseau sans fil. Cette attaque n’implique pas de casser le chiffrement du trafic ou de voler un mot de passe ; elle exploite simplement la manière dont fonctionne le protocole Wi-Fi.

Dans les réseaux 802.11, lorsqu’un terminal souhaite quitter un réseau, il envoie une trame appelée trame de désauthentification. Mais rien n’interdit, dans le protocole lui-même, à un tiers d’émettre ce type de trame à la place d’un client ou d’un point d’accès. Si l’adresse MAC est bien usurpée, le terminal ciblé reçoit une fausse notification de déconnexion et se déconnecte du réseau. On parle alors d’attaque DoS (Denial of Service) car le service Wi-Fi devient temporairement inaccessible.

Cette technique peut être utilisée pour perturber un utilisateur, bloquer temporairement un accès, mais elle a aussi une finalité plus stratégique : forcer un client à se reconnecter. Lorsqu’un terminal tente de se reconnecter, il engage une nouvelle négociation avec le point d’accès, y compris la séquence de chiffrement appelée handshake. En interceptant ce moment précis, un attaquant peut capturer des données qu’il pourra tenter de casser hors ligne par la suite.

La désauthentification est donc souvent la première étape d’une attaque plus large. Bien qu’elle soit bruyante (elle perturbe l’utilisateur), elle reste très utilisée dans les démonstrations de tests d’intrusion Wi-Fi. Elle repose sur un outil comme Aireplay-ng ou Wifite, et nécessite une carte réseau capable d’injection de paquets, une fonctionnalité disponible sur certaines interfaces Wi-Fi seulement....

Attaques sur le Bluetooth et autres protocoles sans fil

1. Protocole Bluetooth et ses évolutions : Bluetooth 5.x, BLE, usages courants

Le Bluetooth est un protocole de communication sans fil conçu pour permettre l’échange de données sur de courtes distances, généralement quelques mètres, entre deux dispositifs. Il repose sur un système de radiofréquences dans la bande des 2,4 GHz, une plage librement utilisable à l’échelle mondiale. Dès son apparition à la fin des années 90, le Bluetooth a été adopté massivement pour des usages personnels : échange de fichiers entre téléphones, écouteurs sans fil, ou synchronisation de périphériques.

Avec le temps, le protocole a connu de nombreuses évolutions. La version Bluetooth 5, déployée à partir de 2016 et largement utilisée en 2025, a amélioré à la fois le débit (jusqu’à 2 Mbps), la portée (jusqu’à 240 mètres dans certaines conditions) et la robustesse face aux interférences. Elle a également introduit une distinction importante entre deux modes de fonctionnement : le Bluetooth « classique », utilisé pour des transferts soutenus de données, et le Bluetooth Low Energy, ou BLE, conçu pour des échanges courts et peu fréquents, tout en consommant très peu d’énergie.

Le BLE a été spécifiquement pensé pour les objets connectés, comme les montres intelligentes, les capteurs environnementaux, les trackers de fitness, ou encore les dispositifs médicaux. Il s’appuie sur une logique de petites trames de données envoyées à intervalles réguliers, avec des mécanismes de synchronisation allégés. Ces caractéristiques en font une technologie omniprésente dans les environnements modernes, mais aussi une cible privilégiée dans les tests...

Contre-mesures et bonnes pratiques

La sécurisation d’un réseau sans fil ne repose pas sur un unique mécanisme, mais sur un ensemble cohérent de mesures couvrant à la fois les aspects physiques, logiques et organisationnels. La première étape consiste à réduire la surface d’exposition radio. Il est recommandé d’ajuster la puissance d’émission des points d’accès pour éviter que le signal ne dépasse les limites physiques des locaux, et d’utiliser des antennes directionnelles lorsque cela est possible afin de concentrer la diffusion du signal vers les zones réellement nécessaires. La cartographie régulière de la couverture permet de détecter les fuites radio et les zones où un attaquant pourrait écouter les communications depuis l’extérieur.

Sur le plan technique, l’adoption des protocoles de sécurité modernes est indispensable. Les protocoles WEP et WPA doivent être bannis, au profit de WPA3, ou à défaut, de WPA2 avec chiffrement AES/CCMP. Dans les environnements professionnels, le recours à l’authentification 802.1X couplée à un serveur RADIUS offre une gestion fine des identités et évite la réutilisation d’une clé partagée unique. Les administrateurs doivent désactiver...

Travaux pratiques

1. Capture de handshake WPA2 et attaque de désauthentification

Objectif du TP

Capturer un handshake WPA2 d’un réseau Wi-Fi cible à l’aide d’une carte Wi-Fi compatible mode moniteur, en forçant un client à se reconnecter grâce à une attaque de désauthentification. Le handshake capturé pourra ensuite être utilisé pour une attaque hors ligne sur la clé PSK (non traitée dans ce TP).

Environnement requis

-

une distribution Kali Linux (machine physique ou virtuelle avec carte Wi-Fi USB compatible injection) ;

-

une carte Wi-Fi USB compatible mode monitor + injection (exemples éprouvés) :

-

Atheros AR9271 (ex. : Alfa AWUS036NHA) - très fiable pour monitor+injection,

-

Realtek RTL8187 (ex. : Alfa AWUS036H) - prise en charge historique par aircrack-ng,

-

Chipsets RTL8812AU / RTL8814AU (dongles récents) - nécessitent parfois des drivers externes (vérifier compatibilité),

-

Ralink/Mediatek (certains modèles) - vérifier support injection pour la version du pilote.

-

Une arte must support mode monitor et packet injection (vérifier avec airmon-ng check kill et tests d’injection) ;

-

Pilotes : préférer les pilotes nl80211/mac80211 (support natif sous Linux) ou drivers compatibles fournis par la communauté (installer avec prudence).

-

Logiciels & versions recommandées...

Validation des acquis : questions/réponses

Si l’état de vos connaissances sur ce chapitre vous semble suffisant, répondez aux questions ci-après.

1. Questions

1 Quelle est la différence entre les modes infrastructure, ad hoc et mesh dans un réseau Wi-Fi ?

2 Qu’est-ce qu’un SSID et pourquoi peut-il être découvert même lorsqu’il est « masqué » ?

3 En quoi consiste une attaque de désauthentification et pourquoi est-elle souvent utilisée en première phase d’attaque ?

4 Quelle est la principale faille du protocole WEP, et pourquoi ne doit-il plus être utilisé aujourd’hui ?

5 Expliquez comment un attaquant peut utiliser un Evil Twin pour piéger un terminal Wi-Fi.

6 Quelle est la différence entre WPA2-PSK et WPA2-Enterprise, et pourquoi la seconde est-elle plus sécurisée ?

7 Qu’est-ce que le PMKID et pourquoi sa capture facilite une attaque Wi-Fi ?

8 Quels sont les principaux avantages de WPA3 par rapport à WPA2 ?

2. Résultats

Référez-vous aux pages suivantes pour contrôler vos réponses. Pour chacune de vos bonnes réponses, comptez un point.

Nombre de points : /8

Pour le chapitre Hacking des réseaux sans fil, le score minimum est de 6/8.

3. Réponses

1 Quelle est la différence...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations