Reconnaissance et collecte d’informations

Prérequis et objectifs

1. Prérequis

Aucune expertise technique avancée n’est requise pour aborder ce chapitre. Une aisance générale avec l’utilisation d’un ordinateur, une compréhension basique du fonctionnement des réseaux, et quelques notions de ligne de commande sous Linux ou Windows suffisent largement.

Les outils présentés (Nmap, Maltego, Recon-ng) seront expliqués étape par étape. Leur prise en main ne demande pas un niveau expert : ce chapitre a justement pour but de poser les bases de leur utilisation dans un cadre de cybersécurité offensive.

2. Objectifs

Ce chapitre introduit les principes de la collecte d’informations sur une cible dans le respect des méthodes de l’ethical hacking. Différentes approches de reconnaissance, passives et actives, seront présentées ainsi que les contextes dans lesquels les privilégier.

L’étude d’outils comme Nmap, Maltego ou Recon-ng permettra d’extraire des données utiles sur une infrastructure : adresses IP, noms de domaine, services accessibles… Ces données serviront de matière première pour formuler des hypothèses pertinentes en vue des phases ultérieures d’un test d’intrusion.

Une section est également dédiée à l’ingénierie sociale...

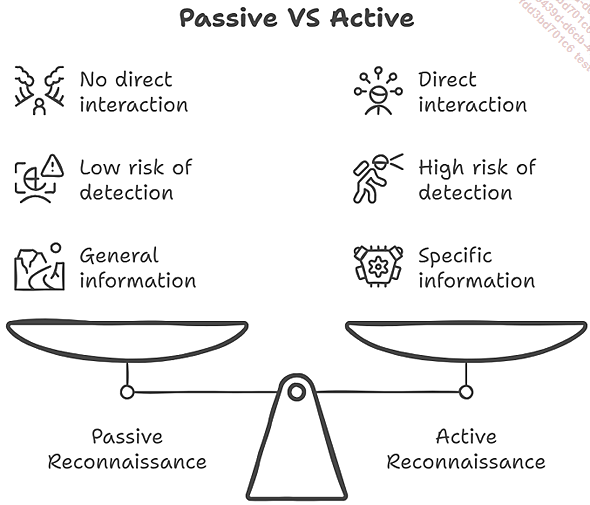

Reconnaissance passive vs active

La reconnaissance est souvent la première étape dans le processus du hacking. Elle vise à collecter un maximum d’informations sur la cible. Cette phase se divise en deux catégories principales : la reconnaissance passive et la reconnaissance active. Chacune présente des caractéristiques et des objectifs spécifiques que l’on va explorer en détail.

1. Reconnaissance passive

La reconnaissance passive est une approche qui permet de collecter des informations sans interagir directement avec la cible. Cette méthode est souvent utilisée pour éviter de déclencher des alarmes sur le système cible.

L’objectif principal de la reconnaissance passive est d’obtenir des données discrètement. En n’interagissant pas directement avec le système cible, cette méthode réduit le risque de détection par des systèmes de surveillance. Les sources d’informations proviennent généralement de l’extérieur, telles que l’analyse des DNS publics, les recherches Whois, les forums, les réseaux sociaux ou les bases de données publiques. L’absence d’interaction directe avec les systèmes cibles rend cette méthode particulièrement adaptée aux environnements où la discrétion est primordiale....

Outils de collecte d’informations

En cybersécurité, beaucoup d’outils sont utilisés. Certains sont beaucoup plus utilisés que d’autres. Voici quelques-uns parmi les plus connus, que vous serez amené à rencontrer au cours de votre carrière.

1. Nmap

Nmap (Network Mapper) est l’un des outils les plus connus et utilisés en cybersécurité pour la découverte et la cartographie des réseaux. Il permet d’identifier les machines actives, de détecter les ports ouverts et de déterminer quels services fonctionnent sur ces ports. Il constitue une étape prépondérante dans toute phase de reconnaissance ou d’audit de sécurité.

a. Fonctionnalités principales de Nmap

Nmap analyse la surface réseau d’une cible en envoyant différents types de paquets et en observant les réponses. Cette approche lui permet de dresser une cartographie précise des hôtes et des services présents.

L’outil peut également détecter le système d’exploitation utilisé, identifier les versions des services en écoute (comme Apache, SSH ou FTP), et même exécuter des scripts automatisés grâce à son moteur interne, le NSE (Nmap Scripting Engine). Par exemple :

-

nmap -sn 192.168.56.0/24 : permet de détecter les machines actives sur un réseau.

-

nmap -sS -p 1-1024 192.168.56.10 : effectue un scan rapide des ports les plus courants.

-

nmap -sV 192.168.56.10 : identifie les versions des services actifs.

-

nmap -O 192.168.56.10 : tente de déterminer le système d’exploitation de la machine.

b. Usage de Nmap dans la collecte d’informations

Lors d’une phase de reconnaissance, Nmap aide à comprendre la structure du réseau cible et à identifier les points d’entrée potentiels. L’analyste peut, par exemple, découvrir qu’un serveur web expose un port 80 et un port 443, ou qu’un service SSH est ouvert et accessible depuis l’extérieur.

Ces informations permettent d’évaluer les risques et de prioriser les prochaines étapes, comme la recherche de vulnérabilités ou la vérification des configurations.

Sa capacité à fonctionner aussi...

Google Dorking : l’art de manipuler Google pour collecter de l’information

Quelques mots dans un moteur de recherche peuvent suffire à déterrer des informations en quelques secondes. Mais ce que peu de gens savent, c’est que ce moteur, entre de bonnes mains, peut devenir un véritable outil de renseignement, voire de piratage éthique, lorsqu’on sait lui parler un peu plus précisément.

Google n’est pas seulement une encyclopédie mondiale, mais aussi un miroir des erreurs de configuration et de sécurité qu’on laisse traîner un peu partout sur Internet. Cette pratique bien connue des pentesteurs s’appelle le Google Dorking.

1. Le principe : questionner Google avec précision

Google Dorking repose sur l’usage d’opérateurs avancés dans les requêtes pour affiner la recherche. Ces opérateurs permettent d’extraire des fichiers sensibles, des informations d’authentification, des pages d’administration, ou encore les rapports de scans de vulnérabilités. Et tout cela, sans envoyer le moindre paquet à la cible, en pur mode passif.

Voici quelques opérateurs parmi les plus puissants à connaître pour la CEH :

|

Opérateur |

Syntaxe |

Utilité |

|

filetype: |

filetype:pdf |

Cherche uniquement les fichiers d’un certain type (PDF, XLS, DOC...) |

|

intitle: |

intitle:"index of" |

Recherche une chaîne dans le titre des pages |

|

inurl: |

inurl:admin |

Recherche une chaîne dans l’URL (Uniform Resource Locator) |

|

site: |

site:example.com |

Limite la recherche... |

Techniques d’ingénierie sociale

L’ingénierie sociale (social engineering) est une méthode d’attaque qui repose sur la manipulation psychologique des individus. L’objectif est d’obtenir des informations confidentielles ou un accès non autorisé. Cette technique exploite la confiance naturelle des gens et leur tendance à vouloir aider les autres. C’est une approche qui peut s’avérer redoutablement efficace, surtout lorsque les protections techniques sont solides.

1. Méthodes classiques d’ingénierie sociale

L’ingénierie sociale existe sous différentes formes et utilise diverses techniques pour tromper les victimes. Il est important de comprendre ces méthodes.

a. Phishing

Le phishing est l’une des techniques d’ingénierie sociale les plus répandues. Elle consiste à envoyer des courriels ou des messages qui semblent provenir de sources fiables, mais qui sont en réalité frauduleux. Le but est souvent d’inciter la victime à cliquer sur un lien ou à télécharger un fichier malveillant.

Les auteurs de phishing profitent de la crédulité des victimes pour obtenir des informations personnelles telles que des identifiants de connexion ou des numéros de carte bancaire. Ce type d’attaque peut entraîner des conséquences...

Contre-mesures de reconnaissance

Les contre-mesures de reconnaissance constituent la première ligne de défense face aux tentatives de collecte d’informations sur une organisation. L’objectif est de réduire au maximum la quantité de données exploitables par un attaquant lors de la phase de reconnaissance. Cela passe d’abord par une hygiène informationnelle stricte : limiter la publication d’informations sensibles sur le site web, les communiqués de presse, les rapports annuels ou les catalogues produits. Les employés doivent être formés à ne pas divulguer d’informations techniques ou internes, à utiliser des pseudonymes sur les forums et à reconnaître les tentatives d’ingénierie sociale. Sur le plan technique, il est recommandé de configurer correctement les serveurs web et DNS (désactiver le listing de répertoires, séparer DNS interne/externe, restreindre les transferts de zone) et d’empêcher la mise en cache des pages sensibles par les moteurs de recherche. Enfin, l’entreprise doit utiliser ses propres outils de footprinting défensif pour identifier et supprimer toute information confidentielle exposée publiquement, tout en protégeant ses données critiques par chiffrement et authentification renforcée.

Travaux pratiques

1. Détective Google - À la recherche du PDF disparu

Contexte

Vous recevez ce message d’un ami :

|

“Aide-moi ! Je crois me souvenir d’un article PDF sur les ‘commandes Google’ que j’avais trouvé sur le site Root Me… mais je suis incapable de remettre la main dessus.” |

Votre mission, en tant que hacker éthique, est de l’aider à retrouver ce fichier à l’aide des opérateurs avancés de recherche Google. Aucun scan, aucun bruit sur le réseau : vous devrez tout faire en mode passif.

Si vous avez déjà la réponse, bien joué ! Sinon, voici ci-dessous les étapes pour vous aiguiller vers la bonne réponse.

Étapes de réalisation

Analyse du besoin

On sait que le fichier est un PDF, qu’il contient les termes « commandes Google » et qu’il a été publié sur le site root-me.org.

Réflexion sur les opérateurs

Les opérateurs pertinents pour cette recherche sont :

-

site: pour restreindre à un domaine.

-

ext: ou filetype: pour filtrer par type de fichier.

-

Des guillemets (") pour rechercher une expression exacte.

Réponse

Voici la formulation de requête exacte :

site:root-me.org "commandes google" ext:pdf Cela signifie : « montre-moi tous les fichiers PDF sur root-me.org...

Validation des acquis : questions/réponses

Si l’état de vos connaissances sur ce chapitre vous semble suffisant, répondez aux questions ci-après.

1. Questions

1 Quels concepts fondamentaux de la cybersécurité le lecteur doit-il maîtriser avant de commencer ce chapitre ?

2 Quels outils spécifiques le chapitre permet-il d’apprendre à utiliser pour la collecte d’informations ?

3 Quelle est la principale différence entre la reconnaissance passive et active dans le contexte de la sécurité informatique ?

4 Quels sont les avantages et inconvénients de la reconnaissance passive ?

5 Quelle est la principale fonctionnalité de Maltego qui facilite la compréhension des relations entre les entités ?

6 Quels sont les avantages de l’utilisation de Recon-ng dans la collecte d’informations ?

7 Qu’est-ce qui distingue le spear phishing du phishing traditionnel ?

8 Comment le baiting exploite-t-il les victimes et quelle précaution peut-on prendre pour s’en protéger ?

9 Quels sont les éléments clés à considérer pour assurer la sécurité des applications web dès la phase de développement ?

10 Pourquoi est-il important de réaliser des tests d’intrusion et comment doivent-ils être préparés ?

11 Que désigne le registrar d’un...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations