Menaces liées aux malwares

Prérequis et objectifs

1. Prérequis

Ce chapitre ne nécessite pas une expertise avancée, mais il suppose que vous ayez assimilé certaines bases vues précédemment dans ce livre. Une compréhension générale du modèle TCP/IP, notamment la notion de ports et de communication entre machines, vous aidera à suivre les exemples liés aux chevaux de Troie et aux attaques DoS. Il est également utile d’avoir déjà manipulé quelques commandes système (comme netstat) ou d’avoir observé le comportement de processus et de services sur un poste Windows. Enfin, si vous avez une première idée de la manière dont une session réseau s’établit (via les numéros de séquence TCP, par exemple), vous aborderez la partie sur le détournement de session avec plus de facilité.

Cela dit, si ces notions vous semblent encore floues, ne vous inquiétez pas : elles seront rappelées ou illustrées au moment opportun. Ce chapitre vise autant à renforcer vos acquis qu’à poser des fondations solides pour la suite.

2. Objectifs

Ce chapitre a pour but de vous familiariser avec les principales menaces liées aux malwares, que vous devrez à la fois comprendre, détecter et parfois simuler dans un cadre éthique. Nous étudierons...

Le malware, un outil à double tranchant

1. Qu’est-ce qu’un malware ?

Le terme malware, abréviation de malicious software, désigne tout programme conçu pour perturber, espionner, endommager ou prendre le contrôle d’un système informatique, souvent à l’insu de son utilisateur. Cette notion regroupe un ensemble de menaces comme les virus, les vers, les chevaux de Troie, les spywares ou encore les ransomwares. Tous partagent un objectif commun : exécuter une action non souhaitée sur une machine ou un réseau.

Dans un contexte de cybersécurité défensive, le malware est un ennemi à surveiller, détecter, neutraliser. Mais du point de vue d’un testeur d’intrusion, la perspective peut changer : certains de ces outils peuvent devenir des simulateurs d’attaque, utiles pour démontrer les failles d’un système dans un cadre légal et contractuellement défini.

2. Une arme offensive en terrain encadré

Le hacking éthique ne consiste pas à fuir les outils offensifs, mais à apprendre à les comprendre, les maîtriser, et les employer dans des contextes autorisés. Un cheval de Troie, par exemple, peut servir à illustrer un manque de contrôle dans la gestion des pièces jointes. Un ver peut démontrer l’impact d’un...

Les chevaux de Troie (Trojans)

1. Fonctionnement et objectifs

Les chevaux de Troie, ou Trojans, doivent leur nom à l’histoire bien connue du cheval de bois introduit dans la ville de Troie. Comme dans la légende, l’idée est de faire pénétrer un programme malveillant dans un système en le présentant comme quelque chose d’inoffensif, voire d’utile. Une fois exécuté, le Trojan peut installer des composants malveillants sans que la victime s’en rende compte. Ce type de programme ne se propage pas de lui-même comme un ver, mais s’introduit dans les systèmes à la faveur d’une action humaine, le plus souvent en se faisant passer pour un fichier légitime.

L’objectif principal d’un cheval de Troie est de fournir à un attaquant un accès à distance, discret et réutilisable. Cet accès peut servir à surveiller la machine, collecter des informations sensibles, enregistrer les frappes clavier, désactiver les défenses locales ou encore ouvrir une session de contrôle complète. C’est un outil très prisé dans les attaques ciblées, mais aussi dans les démonstrations de test d’intrusion. Dans ce dernier cas, le Trojan devient un levier pédagogique puissant : il permet de visualiser, en conditions réelles, ce qu’un simple clic sur une pièce jointe piégée peut engendrer.

2. Méthodes de diffusion

La réussite d’un Trojan dépend largement de sa capacité à se faire passer pour un fichier anodin. Les attaquants misent donc sur l’erreur humaine et les scénarios de confiance pour faire exécuter...

Contrer les chevaux de Troie

1. Surveillance des ports et des processus

La première étape pour détecter un cheval de Troie actif sur une machine consiste à surveiller ce qu’il tente de faire. Un grand nombre de Trojans s’appuient sur des connexions réseau persistantes, souvent configurées pour écouter sur un port spécifique en attente d’une commande distante. Lorsqu’un utilisateur exécute le fichier piégé, un processus s’ajoute au système, parfois discret, parfois déguisé, mais presque toujours détectable si l’on sait où regarder.

L’utilisation d’outils de diagnostic réseau comme netstat permet d’afficher l’ensemble des connexions réseau actives ainsi que les ports en écoute. Un port inhabituel, ouvert sans raison apparente, peut indiquer la présence d’un service dissimulé. Des options comme netstat -an affichent les connexions sous forme numérique, tandis que netstat -b peut indiquer quel exécutable est à l’origine d’une connexion réseau, ce qui est particulièrement utile pour identifier un processus malveillant camouflé derrière un nom générique.

Les processus système eux-mêmes méritent une attention particulière. Un Trojan peut se faire passer pour un processus connu - par exemple en s’appelant svch0st.exe avec un zéro au lieu de la lettre « o » - pour se fondre dans la masse. Des outils comme Task Manager ou Process Explorer permettent d’observer la consommation...

Virus et vers (Worms)

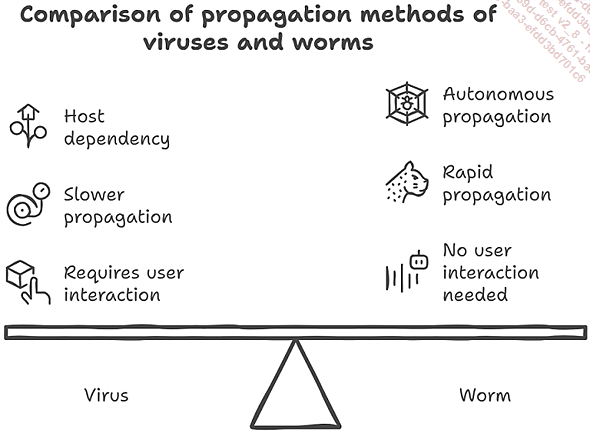

1. Différences fondamentales entre virus et vers

Le terme virus informatique est souvent utilisé à tort pour désigner l’ensemble des programmes malveillants, mais dans un cadre technique précis, il désigne une catégorie bien spécifique de malware. Le virus, à l’image de son équivalent biologique, a besoin d’un hôte pour se propager. Il s’insère dans un fichier exécutable, un document, ou même un script, et attend que ce fichier soit ouvert ou lancé pour s’activer et poursuivre sa dissémination. Sa survie dépend donc directement des interactions de l’utilisateur avec son environnement informatique.

Le ver informatique, en revanche, est autonome. Il n’a pas besoin d’un hôte pour s’exécuter ni d’une action humaine pour se propager. Capable de scanner un réseau, de détecter des systèmes vulnérables et de s’y dupliquer automatiquement, le ver est souvent redouté pour sa rapidité d’infection et sa capacité à saturer les infrastructures. Il se diffuse seul, parfois à l’échelle mondiale, en quelques heures, en exploitant des failles connues non corrigées ou mal configurées.

La distinction entre virus et ver est donc importante, car elle détermine les moyens de propagation, les points d’entrée, et les méthodes de détection et de confinement. Le virus s’accroche à ce que l’on touche ; le ver, lui, part à la conquête du réseau de manière proactive.

2. Typologie...

Contrer les virus et les vers

1. L’approche défensive globale face aux menaces virales

La lutte contre les virus et les vers ne repose pas sur une solution unique, mais sur une approche multicouche. Elle combine prévention, détection, réaction rapide et remédiation. Contrairement aux chevaux de Troie, qui nécessitent souvent une action humaine pour s’installer, les vers exploitent des failles techniques de manière automatique. La protection contre l’un ou l’autre de ces types de malwares ne peut donc pas se contenter d’une simple surveillance de fichiers ou d’un logiciel antivirus standard.

Historiquement, les antivirus ont été la première ligne de défense. Leur principe est simple : maintenir une base de signatures représentant des extraits de code connus pour être malveillants, et comparer en temps réel tous les fichiers exécutés ou téléchargés à cette base. Ce modèle, bien qu’encore pertinent, a montré ses limites face à des malwares polymorphes, chiffrés, ou générés automatiquement à la volée. Pour pallier cette faiblesse, des moteurs heuristiques ont été introduits. Plutôt que de chercher un code exact, ils analysent le comportement probable d’un fichier, ses appels système, sa manière d’interagir avec la mémoire ou les processus, et l’évaluent selon un score de suspicion.

Mais ce type d’analyse...

Attaques par déni de service (DoS et DDoS)

1. Objectifs et mécanismes fondamentaux

Une attaque par déni de service, connue sous l’acronyme DoS (Denial of Service), vise à rendre un service, une application ou une infrastructure indisponible pour ses utilisateurs légitimes. L’attaque ne cherche pas à subtiliser des données ni à compromettre directement des comptes ou des systèmes, mais à perturber le fonctionnement normal d’un service, à en épuiser les ressources ou à saturer sa capacité de traitement. Dans le contexte numérique moderne, où chaque seconde d’indisponibilité peut engendrer des pertes financières, de réputation ou de confiance, ces attaques constituent une menace aussi redoutable que discrète.

L’idée est simple mais redoutablement efficace : forcer un système à traiter un volume anormal de requêtes jusqu’à ce qu’il cesse de répondre. Cela peut se faire en monopolisant la bande passante, en saturant les connexions ouvertes, en exploitant une faiblesse logique de l’application ou en provoquant des erreurs système. À la différence d’un bug ou d’un incident technique spontané, une attaque DoS est intentionnelle, dirigée, et parfois répétée jusqu’à l’obtention du résultat souhaité : l’indisponibilité.

L’évolution naturelle...

Contrer les attaques DoS et DDoS

1. Détection précoce et visibilité réseau

La première étape de la défense face aux attaques DoS ou DDoS repose sur la capacité à détecter rapidement une anomalie dans le trafic réseau. Contrairement à d’autres types d’attaques qui misent sur la discrétion, les dénis de service, en particulier dans leur forme distribuée, sont bruyants par nature. Ils laissent derrière eux une empreinte volumétrique, une augmentation brutale des connexions, un pic soudain dans les demandes HTTP ou une saturation visible des ressources système. Cette visibilité constitue à la fois une menace et une opportunité : menace si le système n’est pas préparé ; opportunité si les bons outils de surveillance sont en place pour alerter en temps réel.

Les sondes de détection placées aux points stratégiques de l’infrastructure (routeurs, pare-feu, équilibreurs de charge) peuvent capter ces signaux. Lorsqu’un service habituellement stable voit son temps de réponse chuter brutalement ou son nombre de requêtes multiplié par dix sans raison légitime, une alerte doit être générée. C’est là que les solutions NDR (Network Detection and Response) ou les analyseurs de flux...

Détournement de session (session hijacking)

1. Principe et surface d’attaque

Le détournement de session, ou session hijacking, désigne l’ensemble des techniques utilisées par un attaquant pour prendre le contrôle d’une session active entre un utilisateur légitime et un service, généralement en ligne. L’objectif est de se faire passer pour l’utilisateur sans avoir à connaître ni son mot de passe ni ses informations d’identification. Ce type d’attaque repose sur un principe simple mais puissant : si l’on parvient à récupérer ou usurper le jeton d’authentification qui identifie une session en cours, alors on peut accéder aux ressources ou aux privilèges liés à cette session, comme si l’on était l’utilisateur lui-même.

Cette forme d’intrusion repose sur la façon dont les applications web, les navigateurs ou les API gèrent la persistance de la connexion après l’authentification initiale. Une fois connecté, un utilisateur reçoit généralement un identifiant de session (souvent sous forme de cookie, de jeton JWT (JSON Web Token) ou d’en-tête HTTP) qui sera présenté à chaque nouvelle requête pour prouver qu’il est déjà authentifié. Ce mécanisme, s’il n’est pas correctement sécurisé, ouvre la porte à des attaques très efficaces, car il contourne complètement le processus d’authentification initial.

L’attaquant peut chercher à capturer ce jeton de session par différentes méthodes : interception réseau, injection côté client, ingénierie sociale ou exploitation de vulnérabilités applicatives. Une fois le jeton entre ses mains, il lui suffit de le réutiliser dans son propre navigateur ou outil d’attaque pour accéder aux mêmes droits que la victime. C’est cette simplicité apparente (accéder à des ressources sensibles sans casser de mot de passe) qui rend le détournement de session si redoutable.

2. Méthodes d’interception des jetons

La manière la plus directe de voler une session consiste à intercepter les communications réseau...

Travaux pratiques

1. Observation du comportement d’un malware dans un environnement isolé

Ce travail pratique a pour but de permettre l’observation du comportement d’un programme potentiellement malveillant dans un environnement sécurisé. Il repose sur l’utilisation d’un fichier de test inoffensif (EICAR) et de plusieurs outils d’analyse système. L’objectif est de reconnaître les signes d’une activité suspecte, de se familiariser avec les outils de supervision Windows et de comprendre les premières étapes d’un processus de compromission.

Environnement requis

-

machine hôte équipée de VirtualBox ou VMware ;

-

machine virtuelle Windows 10 (version d’évaluation possible) ;

-

désactivation temporaire de l’antivirus sur la VM uniquement, et sans aucun lien avec la machine hôte (pas de dossiers partagés, pas de copier/coller bidirectionnel, pas de réseau en monde pont) ;

-

fichier de test EICAR (téléchargement : https://www.eicar.org) ;

-

accès internet temporaire pour les téléchargements.

Déroulement du TP

Préparation de l’environnement

-

Lancer une machine virtuelle Windows 10 et désactiver temporairement l’interface réseau afin d’éviter toute communication extérieure pendant les tests.

-

Créer...

Validation des acquis : questions/réponses

Si l’état de vos connaissances sur ce chapitre vous semble suffisant, répondez aux questions ci-après.

1. Questions

1 Qu’est-ce qu’un malware et quel est son objectif principal ?

2 Quelle différence existe-t-il entre un cheval de Troie et une backdoor ?

3 Comment un Trojan peut-il être camouflé pour tromper l’utilisateur ?

4 Qu’est-ce qu’un sheepdip et à quoi sert-il ?

5 Quelle différence existe entre un virus et un ver ?

6 Donnez un exemple d’outil qui peut être utilisé à la fois de manière légitime et comme Trojan.

7 Qu’est-ce qu’un virus polymorphe ?

8 Pourquoi l’analyse comportementale est-elle cruciale dans la détection de malwares ?

9 Quelle est l’utilité des EDR dans la lutte contre les malwares ?

10 Comment un ethical hacker peut-il utiliser un malware dans un test d’intrusion ?

2. Résultats

Référez-vous aux pages suivantes pour contrôler vos réponses. Pour chacune de vos bonnes réponses, comptez un point.

Nombre de points : /10

Pour le chapitre Menaces liées aux malware, le score minimum est de 8/10.

3. Réponses

1 Qu’est-ce qu’un malware et quel est son objectif principal ?

Un malware...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations