Déployer les outils de sensibilisation au risque cyber

Introduction

La sensibilisation des organisations aux risques cyber constitue une action essentielle.

Cette sensibilisation est d’autant plus critique que les entreprises, les collectivités territoriales, les établissements publics comme les administrations ou autres associations doivent faire face à des attaques de plus en plus sophistiquées et massives.

La prévention du risque cyber concerne chaque collaborateur, chaque directeur de service, chaque stagiaire. Elle suppose une attention de tous les instants dans un contexte ou le secteur de la cyber sécurité connaît une véritable pénurie de main-d’œuvre.

Une enquête menée par ISC2 Cybersecurity en 2023 (1) révèle en effet que ce secteur fait face à un déficit de personnel qualifié sans précédent, estimé à quatre millions de professionnels à l’échelle mondiale.

Cette pénurie dépasse la simple question du nombre pour toucher le cœur même des compétences requises, avec des équipes de sécurité informatique qui peinent à couvrir l’ensemble des besoins spécialisés.

La formation/sensibilisation des opérationnels

Au-delà du déficit de personnel formé à ce type de sujet, force est également de constater certaines réticences de la part d’équipes opérationnelles parfois éloignées du monde numérique et de ses enjeux.

Ces préjugés nécessitent d’être combattus pour favoriser la diffusion de bonnes pratiques constituant une étape essentielle dans la prévention du risque cyber.

1. La mise en place de formations régulières

L’une des solutions pour prévenir ce type de risque est en effet de mettre en place des sessions de formation régulières destinées à aider les opérationnels à appréhender les dangers intrinsèques à toute utilisation d’outils digitaux au sein de leur organisation.

Ces sensibilisations, qui doivent être effectuées de manière continue, peuvent couvrir plusieurs thématiques en lien avec la protection des données personnelles et la sécurité informatique telles que la sécurité des mots de passe, le phishing, la sécurisation des accès wifi, la séparation des usages informatiques personnels et professionnels ou encore la conformité réglementaire.

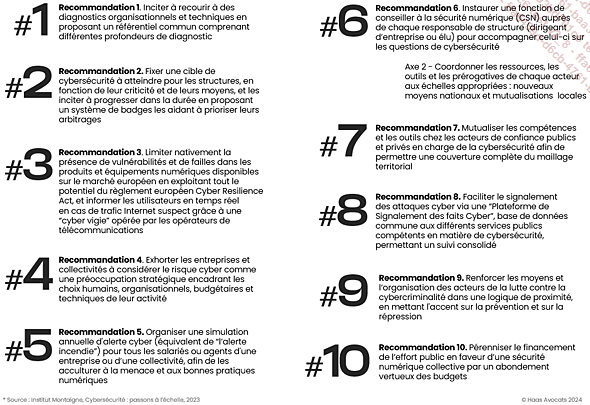

La Confédération des PME (CPME) et l’ANSSI proposent à cet effet un guide qui présente 10 recommandations clés pour la sécurisation des équipements numériques (2) :

Il est également important d’encourager les salariés à signaler toute vulnérabilité détectée dans l’exercice de leurs fonctions, notamment au travers d’engagements figurant au sein de la Charte Utilisateurs des SI annexé au règlement intérieur de l’organisation.

2. Les méthodes traditionnelles de formation

Dans le cadre de l’élaboration de dispositifs de formation et de sensibilisation, il convient d’adopter une démarche adaptative, en privilégiant des formations personnalisées tenant compte du secteur dans lequel se trouve l’organisation, son niveau d’exposition au risque cyber ou encore du niveau de criticité des données qu’elle traite.

À titre...

L’organisation d’une cellule fictive de crise cyber

Au-delà des formations et sensibilisations, l’organisation d’exercices permettant aux équipes de se préparer en affrontant une série d’incidents dans des conditions réalistes est essentielle pour développer les réflexes appropriés, une méthodologie et une confiance en soi utiles en cas de véritable crise cyber. Ces exercices peuvent prendre diverses formes, telles que des simulations ou des exercices sur table.

L’établissement de procédures de sécurité claires, précises et efficaces, comme l’organisation d’une cellule de crise cyber fictive, permet de prévenir les risques cyber et d’anticiper les cellules de crise réelles.

La gestion d’une crise ne s’improvise pas et requiert une préparation minutieuse ainsi que l’élaboration de procédures appropriées. En effet, la mise en place d’une cellule de crise opérationnelle se réalise en prévision de la survenue effective d’une crise. Il est donc essentiel de vérifier l’efficacité de cette cellule par la mise en place d’une cellule de crise fictive.

La mise en place d’une cellule de crise fictive s’inscrit dans une démarche globale de gestion des risques, comprenant une formation et une sensibilisation adéquates des équipes, l’élaboration de procédures claires et efficaces, ainsi qu’une veille constante sur les nouvelles menaces et vulnérabilités.

1. La mise en place d’une cellule de crise fictive

La formation « cellule de crise cyber fictive » a pour vocation de répondre aux deux questions essentielles suivantes : Quelle est le niveau d’exposition de mon organisation aux risques cyber ? Quelle est la capacité de résilience de mon organisation en cas d’intervention d’une crise cyber ?

Cette démarche proactive permet non seulement de tester la robustesse des procédures de sécurité en place, mais aussi d’évaluer la capacité des équipes à réagir efficacement et de manière coordonnée à une situation de crise cyber. Elle offre également l’opportunité...

Références

(1) ISC2 Cybersecurity Workforce Study, 2023. Disponible sur : ISC2_Cybersecurity_Workforce_Study_2023.pdf

(2) Institut Montaigne, Cybersécurité : passons à l’échelle, 2023. Disponible sur : https://www.cpme.fr/publications/guides/cybersecurite-un-rapport-pour-renforcer-la-protection-des-entreprises

(3) Disponible sur : https://secnumacademie.gouv.fr/

(4) ANSSI. Disponible sur : https://cyber.gouv.fr/sensibiliser-developper-ses-competences-et-sentrainer

(5) Disponible sur : https://www.cnil.fr/fr/comprendre-le-rgpd/le-mooc-de-la-cnil-est-de-retour-dans-une-nouvelle-version-enrichie

(6) Reeves, A., Delfabbro, P., & Calic, D. (2021). « Encouraging Employee Engagement with Cybersecurity : How to Tackle Cyber Fatigue. Sage Open ». Disponible sur : https://doi.org/10.1177/21582440211000049

(7) Disponible sur : https://cyber.gouv.fr/sites/default/files/document/livret-0-utilisation-de-cyberenjeux.pdf

(8) Cigref. Disponible sur : https://www.cigref.fr/sensibiliser-a-la-cybersecurite-le-serious-game-cigref-dans-les-entreprises

(9) Disponible sur : https://www.pwc.fr/fr/expertises/conseil/cybersecurite/game-of-threats.html

(10) Disponible sur : https://www.cyber-wargame.fr/

(11) Disponible sur : https://hackday.fr/

(12) Le Campus Cyber organise en partenariat avec la DGSE la 1ère édition de son hackathon Cache-Cache....

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations